Ransomware: 11 mesures à prendre pour se protéger des catastrophes

Devenir la victime de ransomware peut exposer votre entreprise ou vos données personnelles à un risque de perte définitive. Ces étapes peuvent aider à renforcer vos défenses.

Les Ramsomware continuent d’être l’une des plus grandes menaces sur Internet . Cliquer sur le mauvais lien suffit à déclencher une séquence d’événements qui se terminera par le cryptage de toutes vos données par des escrocs, qui ne les déverrouilleront qu’en échange d’une lourde rançon – généralement en bitcoin ou une autre crypto-monnaie difficile à retracer.

Les criminels des ransomwares sont bien financés (grâce à toutes ces rançons bitcoins) et emploient des tactiques de plus en plus sophistiquées. Seuls les escrocs de bas niveau sont intéressés par le cryptage des PC un à un: les grands gangs cherchent des portes d’entrée dans les réseaux d’entreprise, qu’ils explorent de bout en bout pour provoquer un chaos maximal (et recevoir un gros salaire) en cryptant autant de périphériques que possible en une seul fois.

Ce ne sont pas seulement les gangs criminels qui ont remarqué le pouvoir des ransomwares : des groupes de pirates informatiques soutenus par l’État ont également utilisé des ransomwares pour créer à la fois le chaos et le profit pour leurs commanditaires.

Nous assistons à une course aux armements entre les escrocs à la recherche de nouveaux moyens de compromettre les systèmes et les entreprises qui cherchent à combler toutes les lacunes de leur système de défense.

Ce niveau de menace signifie qu’il n’y a aucun moyen de vous protéger ou de protéger votre entreprise contre les ransomwares ou tout autre type de malware. Mais vous pouvez prendre un certain nombre de mesures pour minimiser les points d’entrée possibles.

11. VÉRIFIEZ QUE VOTRE LOGICIEL ANTIVIRUS EST À JOUR

Cela semble évident, mais ce point est trop souvent négligé par les plus petites organisations. De nombreux packages antivirus offrent désormais des fonctionnalités de détection de ransomware ou des add-ons qui tentent de détecter des comportement suspects commun à tous les ransomware: le cryptage de fichier. Ces applications surveillent le comportement inattendu de vos fichiers – comme un nouveau logiciel étrange essayant de tous les chiffrer – et visent à l’empêcher. Certains paquets de sécurité vont même faire des copies des fichiers menacés par un ransomware.

10. COMPRENDRE VOTRE RÉSEAU

Un ensemble d’outils de sécurité associés, allant des systèmes de prévention et de détection des intrusions aux packages SIEM ( Security Information and Event Management ), vous permet de mieux comprendre le trafic sur votre réseau. Ces produits peuvent vous donner une vue à jour de votre réseau et devraient vous aider à détecter des anomalies de trafic pouvant laisser penser que des pirates informatiques ont violé votre système et qu’ils cherchent à l’infecter avec un ransomware ou autre. Si vous ne pouvez pas voir ce qui se passe sur le réseau, il est impossible d’arrêter une attaque.

9. FILTRER LES EMAILS EN AMONT

Le moyen le plus simple d’empêcher les membres du personnel de cliquer sur un lien ransomware dans un courrier électronique consiste à ce que ce courrier n’arrive jamais dans leur boîte de réception. Cela signifie que l’analyse du contenu et le filtrage des e-mails doivent permettre de résoudre nombre d’escroqueries par phishing et ransomware avant qu’elles ne parviennent au personnel.

8. ÊTRE PRÊT À RÉPONDRE À UNE ATTAQUE PAR RANSOMWARE

Un plan de reprise couvrant tous les types de sinistres technologiques devrait faire partie intégrante de la planification des activités et inclure une réponse à un ransomware. Il ne s’agit pas seulement de la réponse technique – nettoyage des PC et réinstallation des données des sauvegardes – mais également de la réponse commerciale. Les éléments à prendre en compte incluent l’explication de la situation aux clients, aux fournisseurs et à la presse. Déterminez si les régulateurs doivent être avertis ou si vous devez faire appel à la police ou aux assureurs. Avoir un document ne suffit pas: vous devez également tester les hypothèses que vous avez faites, car certaines d’entre elles seront fausses.

7. REFLECHISSEZ AVANT DE PAYER UNE RANÇON

Les escrocs de Ransomware ont trouvé leur chemin dans vos défenses et tous les ordinateurs de l’entreprise sont désormais cryptés. Vous pouvez restaurer à partir de sauvegardes, mais cela prendra des jours et les criminels ne veulent que quelques milliers de dollars. Il est temps de payer?

Pour certains, cela peut être la conclusion évidente. Si les attaquants ne veulent qu’un montant relativement faible, il pourrait être judicieux, à court terme, de payer, car cela signifie que l’entreprise peut être de nouveau opérationnelle rapidement. Cependant, il y a des raisons pour lesquelles vous pourriez ne pas vouloir payer.

Premièrement, rien ne garantit que les criminels vous remettront la clé de cryptage lorsque vous paierez – ce sont des escrocs, après tout. Si votre organisation semble prête à payer, cela encouragera probablement davantage d’attaques, du même groupe ou d’autres. Payer une rançon, soit sur vos fonds propres, soit via une cyber-assurance, revient à récompenser ces gangs pour leur comportement. Cela signifie qu’ils seront encore mieux financés et capables de mener des campagnes encore plus sophistiquées contre vous ou d’autres organisations. Cela pourrait vous épargner un peu de peine à court terme, mais payer la rançon ne fait qu’alimenter l’épidémie.

6. CIBLER VOS DONNÉES LES PLUS IMPORTANTES ET CRÉER UNE STRATÉGIE DE SAUVEGARDE EFFICACE

Disposer de sauvegardes sécurisées et à jour de toutes les informations critiques est une défense essentielle, en particulier contre les ransomwares. Au cas où un ransomware compromettrait certains appareils, une sauvegarde récente signifie que vous pouvez restaurer ces données et être à nouveau opérationnel rapidement. Mais il est essentiel de comprendre où se trouvent ces données critiques. Les données vitales du CFO se trouvent-elles dans un tableur sur son bureau et ne sont pas sauvegardées dans le cloud, comme vous le pensiez? Il ne sert à rien d’avoir une sauvegarde si vous ne sauvegardez pas les bonnes données, ou si vous les sauvegardez si rarement que ça en devient inutile.

5. IDENTIFIER LES ACTEURS DE VOTRE RÉSEAU

Les ordinateurs et les serveurs se trouvent peut-être là où se trouvent vos données, mais ce ne sont pas les seuls appareils dont vous devez vous soucier. Grâce au bureau wi-fi, à l’Internet des objets et au travail à domicile, il existe désormais une grande variété de périphériques qui se connectent au réseau de l’entreprise, dont beaucoup ne disposeront pas du type de sécurité intégrée que vous attendez d’un périphérique d’entreprise. Plus le nombre de périphériques est élevé, plus le risque est grand pour les pirates de disposer d’une porte d’entrée sur votre réseau, puis d’utiliser cet accès pour déplacer vos systèmes vers des cibles plus lucratives qu’une imprimante mal sécurisée ou un distributeur automatique intelligent. Pensez également à qui d’autre a accès à vos systèmes: vos fournisseurs sont-ils conscients des risques potentiels des logiciels ransomwares et autres programmes malveillants?

4. PRÉVENIR UNE PROPAGATION TROP AISÉE DANS VOS RESEAUX

Les gangs de ransomware sont à la recherche du plus gros salaire possible. Le cryptage des données sur un PC ne va pas les enrichir. Il est donc probable qu’elles accèdent à un réseau, puis explorent à grande échelle afin de diffuser sur le plus de machines possibles leurs programmes malveillants avant d’appuyer sur le déclencheur et de tout chiffrer. Rendez la tâche plus difficile en segmentant les réseaux, mais aussi en limitant et en sécurisant le nombre de comptes d’administrateur disposant d’un accès étendu. Les attaques par hameçonnage sont connues pour cibler les développeurs simplement parce qu’ils disposent d’un accès étendu sur plusieurs systèmes.

3. EDUQUER VOTRE PERSONNEL POUR RECONNAÎTRE DES COURRIELS SUSPICIEUX

L’un des itinéraires classiques permettant à un logiciel de rançon d’entrer dans votre organisation est le courrier électronique. En effet, l’envoi par spam de logiciels malveillants à des milliers d’adresses e-mail est un moyen simple et peu coûteux pour les groupes de ransomwares de tenter de propager des programmes malveillants. Malgré la nature fondamentale de ces tactiques, leur efficacité est toujours déprimante.

Former le personnel à la reconnaissance des courriers électroniques suspects peut contribuer à la protection contre les ransomwares et autres risques liés au courrier électronique, tels que le phishing. La règle de base: n’ouvrez pas les emails d’expéditeurs que vous ne reconnaissez pas. Et ne cliquez pas sur les liens dans un courrier électronique si vous n’êtes pas absolument sûr qu’il est légitime. Évitez autant que possible les pièces jointes et méfiez-vous de celles qui vous demandent d’activer les macros, car il s’agit d’un chemin classique vers une infection par programme malveillant. Envisagez d’utiliser l’authentification à deux facteurs comme couche de sécurité supplémentaire.

2. MODIFIER LES MOTS DE PASSE PAR DÉFAUT

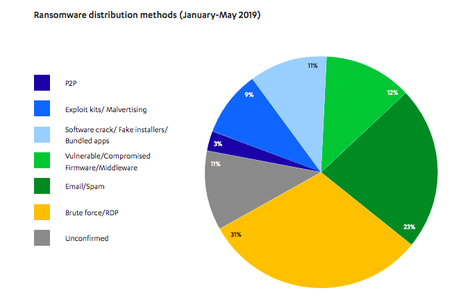

Cliquer sur un mauvais lien dans un courrier électronique est probablement le moyen le plus connu pour être infecté par des logiciels malveillants, mais c’est loin d’être le seul. Près d’un tiers des ransomwares ont été distribués via des attaques par force brute et par protocole de bureau à distance (RDP), selon une étude de F-Secure. Les attaques par force brute sont des tentatives d’accès par des pirates informatiques pour accéder aux serveurs et autres appareils en essayant autant de mots de passe que possible, généralement à l’aide de robots, dans l’espoir de toucher le gros lot.

Comme de nombreuses entreprises ne parviennent pas à modifier les mots de passe par défaut ou à utiliser des combinaisons faciles à deviner, les attaques par force brute sont régulièrement efficaces. RDP permet le contrôle à distance des PC et constitue une autre avenue d’attaque par ransomware courante. Vous prenez des mesures pour réduire le risque d’attaque via RDP, par exemple en veillant à ce que des mots de passe forts soient utilisés, en modifiant le port RDP, en limitant sa disponibilité aux seuls périphériques qui en ont réellement besoin.

1. GARDER VOS SYSTÈMES À JOUR

Corriger les défauts logiciels est un travail pénible et fastidieux. C’est aussi vital pour votre sécurité . Les gangs de logiciels malveillants saisiront toutes les vulnérabilités logicielles et tenteront de les utiliser avant que les entreprises n’aient le temps de tester et de déployer des correctifs.. L’exemple classique de ce qui se passe si vous ne corrigez pas assez rapidement est WannaCry. Ce ransomware a provoqué le chaos durant l’été 2017, notamment en perturbant considérablement le NHS au Royaume-Uni. Un correctif de l’exploit de protocole sous-jacent Windows Server Message Block qui permettait à WannaCry de se propager avait en fait été publié plusieurs mois avant le ransomware. Mais pas assez d’organisations avaient appliqué le correctif à leur infrastructure et plus de 300 000 PC ont été infectés. C’est une leçon que de nombreuses entreprises doivent encore apprendre: un informaticien sur trois a reconnu que son organisation avait été violée à la suite d’une vulnérabilité non corrigée, selon une enquête de la société de sécurité Tripwire .

Source: « https://www.zdnet.com/article/ransomware-11-steps-you-should-take-to-protect-against-disaster/«

Retour à la liste